تعریفی که در ذهن خیلی افراد در مورد هکر وجود دارد این است : ” پسر جوان ۱۵ ساله ای که جلوی کامپیوتر نشسته و به صورت بسیار خشمگین در حال تایپ است. کدهای سبز همانند آبشار از صفحه نمایش او سرازیر شده اند و او به صورت دیوانه وار در حال ارسال کدهای مخرب و دستورات فلج کننده است. ناگهان لبخندی از روی پیروزی بر روی لبانش ظاهر می شود که نشان می دهد کلی پول سرقت کرده است.” البته این تعریف از هکر نوعی نگرش است که بیشتر تاثیر گرفته از فیلم های هالیوودی است. هکرها انواع گوناگونی هستند که این ۷ نوع نمونه هایی از آنها هستند.

۱ . جوانک اسکریپت نویس : جوانک اسکریپت نویس چندان اهمیتی به هک کردن نمی دهد. ( اگر اهمیت دهید هکری کلاه سبز خواهد بود که می توانید تعریف آن را در پایین ببینید ). این نوع هکر کدها را برای استفاده در ویروس یا کاری دیگر کپی می کند. آنها هرگز برای خودشان هک انجام نمی دهند بلکه فقط نرم افزارهایی که کاربرد زیادی دارند مانند Metasploit یا LOIC را دانلود می کنند و فیلم های آموزشی استفاده از آنها را تماشا می کنند. نوع حملات سایبری که اینگونه هکرها انجام می دهند حملات DDoS و حملات DoS است که در آنها سیلی از ترافیک به یک IP مشخص سرازیر می شود تا آن را از کار بیندازد.

۲ . هکر کلاه سفید : هکر کلاه سفید همچنین به نام هکر اخلاقی شناخته می شود. این نوع هکرها افراد خوب دنیای هک هستند. آنها به شما کمک می کنند تا ویروس ها را پاک کنند و برای کمپانی شما تست امنیت و تست نفوذ انجام می دهند.

۳ . هکر کلاه سیاه : این نوع هکر همچنین به نام cracker نیز شناخته می شوند. هکرهای کلاه سیاه مردان یا زنانی هستند که از آنها در اخبار سخن گفته می شود. آنها سازمان ها ، بانک ها و اداراتی که امنیت پایینی دارند را پیدا می کنند و اطلاعات آنها و پولشان را به سرقت می برند. حقیقت شگفت انگیز در مورد روش حملات آنها این است که اغلب از یک روش مشخصی که آموخته اند برای این حملات استفاده می کنند.

۴ . هکر کلاه خاکستری : هیچ چیز همیشه سفید یا سیاه نیست. این حقیقت در دنیای هک نیز وجود دارد. هکر های کلاه خاکستری اطلاعات و پول را به سرقت نمی برند ( اگر بخواهند می توانند )، با این وجود آنها به مردم نیز برای اهداف امنیتی نیز کمکی نمی کنند ( البته اگر بخواهند می توانند کمک کنند ). آنها گاهی ممکن است که وسوسه شوند و یکی دو وب سایت را هک کنند و زمانیکه دوباره به پول احتیاج داشته باشند ممکن است که این کار را انجام دهند. با وجود اینکه نام هکر کلاه سیاه همیشه در اخبار شنیده می شود، اما این نوع هکر شایع ترین نوع آنها می باشد.

۵ . هکرهای کلاه سبز : اینها هکر “n00bz” یا تازه وارد هستند، اما برخلاف جوانک های اسکریپت نویس به مقوله هک بسیار اهمیت می دهند و تلاش زیادی برای تبدیل شدن به یک هکر واقعی می کنند.

۶ . هکر کلاه قرمز : آنها پارتیزانهای دنیای هک هستند. آنها هکرهای کلاه سفیدی هستند که به سمت کلاه سیاه خم شده اند.

۷ . هکر کلاه آبی : اگر یک جوانک اسکریپ نویس قصد انتقام گیری داشته باشد ممکن است که به یک هکر کلاه آبی تبدیل شود.

همچنین مهارت هایی که یک هکر را از بقیه متمایز میکند در ادامه ارائه شده است:

گام 1: مهارتهای شبکه

🔸شما باید با یکسری از مفاهیم شبکه که در زیر ذکر شده اند تا حدی آشنا باشید:

🔹DHCP

🔹NAT

🔹Subnetting

🔹IPv4

🔹IPv6

🔹Public v Private IP

🔹DNS

🔹Routers and switches

🔹VLANs

🔹OSI model

🔹MAC addressing

🔹ARP

گام 2: مهارتهای لینوکس

🔸در این گام پیشنهاد میگردد که با سیستم عامل لینوکس (کالی، اوبونتو) آشنا بشین. دلیل اصلی این مساله توسعه اکثر نرمافزارهای امنیتی در لینوکس میباشد.

گام 3: مهارت آنالیز پروتکل

🔸استفاده از ابزارهایی مانند Wireshark به هکر کمک میکند که بتواند دادههای در حال انتقال در سطح شبکه را مورد وارسی قرار دهد.

گام 4: مجازی سازی

🔸یادگیری و استفاده از سیستمهای مجازی سازی مانند Virtual Box سبب میشود که یک هکر بتواند محیطی مجازی برای تمرین خود فراهم نماید.

گام 5: مفاهیم و تکنولوژیهای مربوط به امنیت.

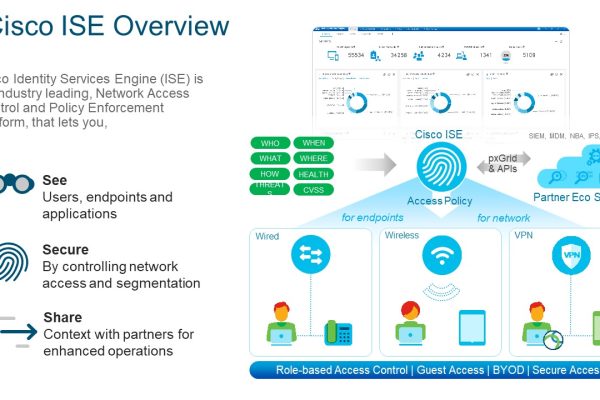

🔸یک هکر باید با اصطلاحات و تکنولوژی هایی که مربوط به امنیت داده میباشد آشنا باشد. به عنوان مثال، Firewall، VPN، IDS چندین نمونه از تکنولوژی هایی هستند که در زمینه امنیت اطلاعات مورد استفاده قرار میگیرند.

گام 6: آشنایی با تکنولوژی شبکههای وایرلس.

🔸به منظر نفوذ به شبکههای وایرلس، یه هکر باید سطح دانش خود را در زمینه آشنایی با شبکههای وایرلس و همچنین نحوه رمزنگاری آنها

مانند WEP، WPA و WPA2۲ را بالا ببرد.

گام 7: اسکریپت نویسی

🔸آشنایی با زبانهای برنامه نویسی

مانند Python ، PHP و همچنین Bash این امکان به هکر میدهد تا در صورت نیاز (نبودن ابزار مناسب)، ابزار مربوط به خود را توسعه و در جهت تست نفوذ مورد استفاده قرار دهد.

گام 8: پایگاه داده

🔸آشنایی با پایگاه دادههای معمول

مانند MySQL ، MSSQL و Oracle این توانایی به هکر میده که بتونه تست نفوذ بر روی پایگاه داده به راحتی انجام دهد.

گام 9: وب اپلیکیشن (وب سایت)

🔸در چند ساله اخیر، وبسایتهای زیادی در سرتاسر دنیا به وجود آمده اند. یک متخصص تست نفوذ باید با نحوه کارکرد یک وب اپلیکیشن و نحوه اتصال اون به پایگاه داده آشنا بوده تا بتونه تست نفوذ بر روی وب سایت با موفقیت انجام بده.

گام 10: جرم شناسی دیجیتال

🔸یکی از گامهای تست نفوذ ، پاکسازی ردپاها توسط نفوذگر میباشد. به همین دلیل یک هکر قانونمند میتواند با استفاده از روشهای جرم شناسی دیجیتال، کلیه رده پاهای خود بر روی سیستم قربانی از بین ببرد.

گام 11 : مهندسی معکوس

🔸یک هکر میتواند از مهندسی معکوس در جهت آشنایی با عملکرد بدافزار و همچنین تشخیص آنها استفاده نماید.

گام 12 : خلاقیت

🔸یک هکر همیشه باید از ذهن خود در جهت پیدا کردن راهی برای نفوذ استفاده کند. این بدین منظور است که یک متخصص تست نفوذ سعی بر آن دارد که از مسیری های متفاوت تر نسبت به دیگران، به هدف خود که تست نفوذ میباشد برسد.